이더리움 지갑 ‘마이이더월렛(MEW)’ 해킹

- 2018년 4월 이더리움을 보관하는 개인지갑인 마이이더월렛 해킹사건이 발생하였다.

- 해당 사건은 마이이더월렛의 DNS 서버를 해킹하여 사용자들이 해커가 만든 가짜 사이트로 접속하였다.

공격과정은 다음과 같다.

해커들은 BGP(Border Gateway Protocol) 메시지를 위조하여 DNS를 하이재킹하였다. 따라서 특정 도메인(마이이더월렛)에 연결되는 IP주소를 다른 주소(가짜 사이트)로 변경시켜 정상적인 사용자들이 마이이더월렛에 접속 요청시 가짜사이트로 연결되었다.

해커들은 ISP업체를 해킹하여 Amazon Cloud 서비스로 가는 IP 트래픽을 가로챈다.

MyEtherWallet.com은 AWS DNS 서버 중Route 53을 사용하고 있었으므로, 해커는 해당 IP 트래픽이 AWS에서 서비스하는 DNS서버가 아닌 가짜 DNS서버로 보내어지게 하였다.

그리고 해커들은 가짜 DNS서버를 해킹하여 피싱사이트로 연결되게 하였다.

정상적인 사용자들은 가짜 DNS 서버에서 제공하는 IP주소로 피싱사이트를 접속하였다. 정상사이트라고 생각한 사용자들은 로그인하기 위해 지갑의 개인키를 입력하여 해커는 다른 사용자들의 지갑 개인키를 획득한다. 획득한 개인키로 지갑안의 암호화폐를 훔친다.

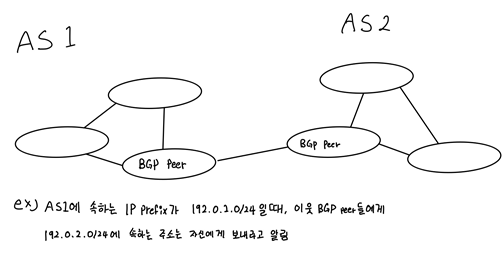

해당 사고 사례는 이웃에 있는 BGP peer들이 보내는 IP prefix정보를 무조건 신뢰하는 BGP프로토콜의 취약점을 이용하였다.

AS 10297을 가진 ISP인 eNet을 해킹하여 AWS에 속한 IP Prefix (205.251.192.0/24

205.251.193.0/24, 205.251.195.0/24, 205.251.197.0/24, 205.251.199.0/24)를 AS 10297에 속한 prefix로 announce하여 eNet의 BGP peer에 해당 IP주소가 왔을 때, 가짜 DNS로 연결하고 피싱사이트로 연결되게 되었다.

1. ISP를 해킹하여 BGP hijacking

2. DNS서버 해킹

3. IP 트래픽이 해킹한 DNS서버에 연결되게 함

4. 해킹 DNS서버에 연결되면, ‘MyEtherWallet.com’의 피싱 주소로 가리키게 함

5. 정상적인 사용자는 MyEtherWallet 지갑의 개인키 입력

6. 정상적인 사용자의 MyEtherWallet 지갑의 개인키 획득 후 암호화폐 탈취

BGP, DNS hijacking을 하여 정상적인 DNS 서버인 척 가장하였으므로 Spoofing 공격으로 분류할 수 있다. 그리고 ISP eNet의 AS(Autonomous System)에 속하지 않는 IP Prefix를 속하게 수정하였으므로 Tampering 공격으로도 분류할 수 있을 것이다.

참고 사이트)

https://m.blog.naver.com/aepkoreanet/221262570102

https://blog.cloudflare.com/bgp-leaks-and-crypto-currencies/

https://www.kentik.com/blog/aws-route-53-bgp-hijack-what-kentik-saw/

https://speakerdeck.com/stevepotayteo/defense-techniques?slide=54

https://m.etnews.com/20180425000438

https://www.facebook.com/groups/114962092511047/permalink/166401220700467/

'공부 > 보안' 카테고리의 다른 글

| 간단한 버퍼 오버플로우 (0) | 2021.04.28 |

|---|---|

| Data type, Array operations, Byte ordering (0) | 2021.04.28 |

| 보안개론 정리(2) - software 취약점 (0) | 2021.04.16 |

| INT OVERFLOW/UNDERFLOW (2) - 부호버그(Signedness Bugs) (0) | 2021.04.15 |

| Int Overflow/Underflow(1) - 예시, 예방법 (0) | 2021.04.15 |